WAF识别

主要有两种手法吧,一种是手动,一种是工具

知道了是否有WAF,用的什么WAF,我们才好对症下药

手动

一般来说WAF都会拦截敏感文件下载,如a.sql、a.mdb等,直接添加到网站URL中即可

备注

一些WAF可能不防护这些,那么就可以拿一些XSS、SQLI的payload来测试也可

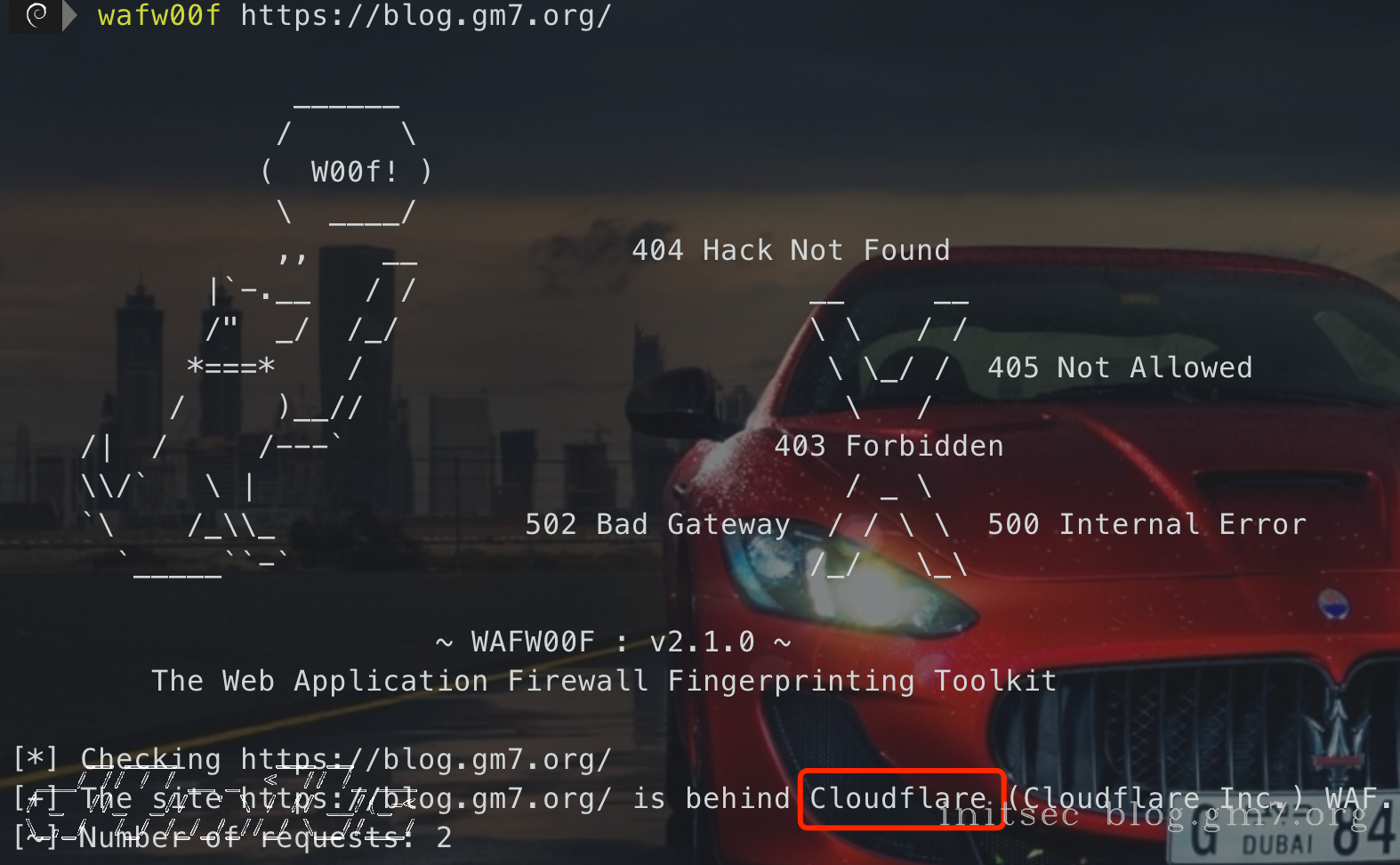

工具wafw00f

备注

工具其实就是为了重复手动的操作,原理都是一样的

wafw00f https://blog.gm7.org/

______

/ \

( W00f! )

\ ____/

,, __ 404 Hack Not Found

|`-.__ / / __ __

/" _/ /_/ \ \ / /

*===* / \ \_/ / 405 Not Allowed

/ )__// \ /

/| / /---` 403 Forbidden

\\/` \ | / _ \

`\ /_\\_ 502 Bad Gateway / / \ \ 500 Internal Error

`_____``-` /_/ \_\

~ WAFW00F : v2.1.0 ~

The Web Application Firewall Fingerprinting Toolkit

[*] Checking https://blog.gm7.org/

[+] The site https://blog.gm7.org/ is behind Cloudflare (Cloudflare Inc.) WAF.

[~] Number of requests: 2